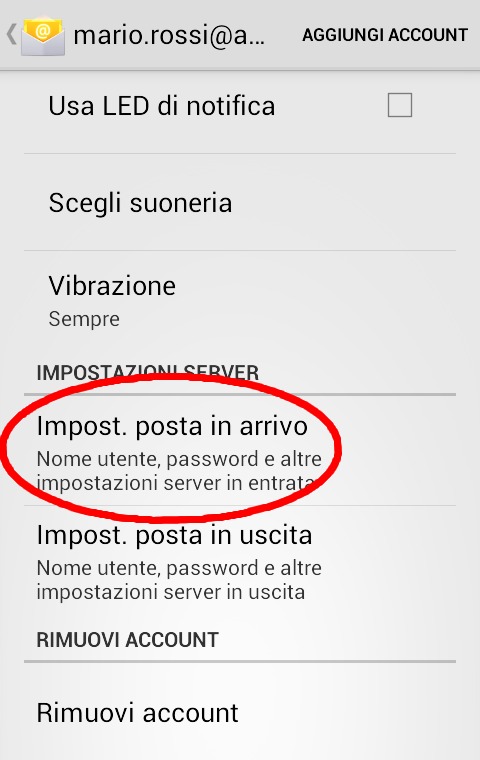

Ministero dell' istruzione e del merito- Posta elettronica personale docente e ATA- attivazione doppio fattore di autenticazione - ISS "F. Caracciolo - G. Da Procida"

Norton Symantec errore Impossibile inviare mail perché la connessione al server di posta è stata interrotta | Paolo Guccini

.gif)